ransomware

ransomware

S2E implementa lâofferta di soluzioni data protection con Veeam

Pubblicato il: 06-02-2024

Visto: 231 volte

La Cybersecurity: Affrontare la Minaccia Crescente con Misure Efficaci

Pubblicato il: 16-01-2024

Visto: 168 volte

Ransomware Medusa: Aumento delle Attività e Tattiche di Multi-Estorsione

Pubblicato il: 12-01-2024

Visto: 1.719 volte

Recensione Bitdefender Total Security 2024: Protezione Ideale per Tablet e Dispositivi Multipli

Pubblicato il: 09-01-2024

Visto: 453 volte

Truffe Bitcoin: Rischio di Phishing nel Mining Online - Guida alla Sicurezza

Pubblicato il: 07-01-2024

Visto: 362 volte

NUOVO RAPPORTO SOPHOS âTHE STATE OF RANSOMWARE 2023â: DATI AZIENDALI CRIPTATI NEL 76% DEI CASI DI ATTACCHI RANSOMWARE. IL LIVELLO PIÃ ALTO RAGGIUNTO NEGLI ULTIMI QUATTRO ANNI

Pubblicato il: 10-05-2023

Visto: 210 volte

Perché ogni giorno dovrebbe essere la Giornata Mondiale del Backup

Pubblicato il: 13-04-2023

Visto: 391 volte

Le minacce allâeconomia italiana - Group-IB Hi-Tech Crime Trends 2022/2023

Pubblicato il: 31-01-2023

Visto: 391 volte

Le cinque tendenze della sicurezza informatica che interesseranno le aziende nel 2023

Pubblicato il: 27-12-2022

Visto: 1.547 volte

Group-IB presenta il suo compendio annuale sul ransomware: lâascesa prosegue, la richiesta media di riscatto cresce del 45%

Pubblicato il: 20-05-2022

Visto: 1.114 volte

I ricercatori di Sophos hanno scoperto il nuovo ransomware Memento

Pubblicato il: 19-11-2021

Visto: 867 volte

Avast rafforza la difesa contro gli attacchi ransomware nella sua linea di prodotti

Pubblicato il: 10-08-2020

Visto: 826 volte

Una nuova ricerca di Flowmon e IDG Connect mostra che il 99% dei responsabili IT riconosce il traffico di rete crittografato come fonte di rischi per la sicurezza

Pubblicato il: 13-03-2020

Visto: 808 volte

ESET: allerta ransomware in Italia, nuova campagna di diffusione via PEC

Pubblicato il: 28-06-2019

Visto: 787 volte

Antivirus ânext-genâ: Virustotal non è sempre un buon indicatore del tasso di rilevamento di malware

Pubblicato il: 16-10-2018

Visto: 964 volte

Universo Finance e attacchi informatici: la storia del gioco del gatto e del topo

Pubblicato il: 10-10-2018

Visto: 864 volte

Record drammatico negativo: circa 8,4 milioni di nuovi malware identificati nel 2017

Pubblicato il: 28-03-2018

Visto: 849 volte

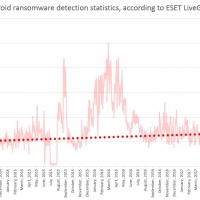

Lâevoluzione dei ransomware Android nel 2017: meno numerosi ma sempre più innovativi e capaci di estorcere denaro

Pubblicato il: 17-02-2018

Visto: 857 volte

Le previsioni di G DATA per il 2018: i cybercriminali puntano a Bitcon & Co.

Pubblicato il: 14-12-2017

Visto: 866 volte

Fiducia nella sicurezza â una delle preoccupazioni più pressanti dellâuniverso Internet

Pubblicato il: 07-12-2017

Visto: 966 volte