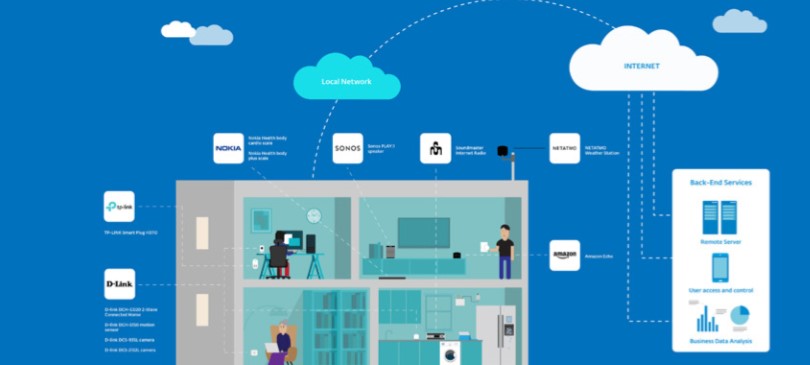

Chi di noi non possiede già in casa una Smart TV, un interruttore della luce, una stazione meteo collegati a Internet o un giocattolo interattivo per i nostri figli? Per non parlare dei router domestici. La casa intelligente è ormai realtà e i dispositivi IoT sono entrati a far parte della vita quotidiana di molti utenti, rendendola più semplice e comoda. Ma quanto sono sicuri in termini di protezione della privacy? I ricercatori di ESET, il più grande produttore di software per la sicurezza digitale dell’Unione europea, hanno testato undici dei dispositivi IoT più diffusi sul mercato (compreso un prodotto che non è stato incluso nel report finale per la scoperta di vulnerabilità importanti) con l’obiettivo di creare una smart home di base. Il punto di partenza è stato un assistente personale virtuale - ovvero Amazon Echo - un dispositivo che accetta comandi verbali e può controllare molte delle device IoT; una smart home può effettivamente iniziare con un dispositivo come questo e quindi espandersi funzionalmente con altri dispositivi IoT.

Gli altri dispositivi analizzati dai ricercatori di ESET sono stati:

· DLink DCH – G020 Connected Home, DLink DCH – S150 Monitor Sensor, DLink DCS – 935L Camera, DLink DCS – 2132L Camera

· NETAMTO Weather Station

· Nokia Health Body + Scale, Nokia Health Body cardio Scale

· Sonos Play:1 Speaker

· Woerlein Soundmaster Internet Radio IR4000SW

· TP Link Smart Plug HS110

La questione privacy

La principale area di interesse è stata la costruzione di una casa intelligente che non compromettesse la privacy, considerato che i dispositivi di questo tipo raccolgono molti dati personali di base. I ricercatori di ESET hanno riscontrato che le aziende spesso utilizzano il termine "ma non limitato a" (but not limited to), il che significa che potrebbero raccogliere una maggiore quantità di dati rispetto a quelli richiesti dalla policy sulla privacy.

Ogni dispositivo testato ha suscitato alcuni problemi di privacy, ma sono stati senza dubbio gli assistenti vocali a sollevare le maggiori preoccupazioni, legate all’ eccesso di condivisione dei dati per scopi commerciali, ad una protezione insufficiente dei dati personali archiviati e la possibilità di intercettazione del traffico digitale da parte di criminali informatici o malintenzionati.

Pubblicato in data 01-03-2018 | hits (821) | da: Elygiuliano

Vuoi fare una segnalazione relativa a questo articolo? (Clicca qui)