I ricercatori di ESET hanno scoperto una nuova piattaforma di spionaggio con un’architettura complessa, una serie di misure per rendere più difficili il rilevamento e l’analisi, e due innovative caratteristiche. Innanzitutto, un plug-in GSM che utilizza il protocollo di comando AT e, in secondo luogo, sfrutta Tor per le comunicazioni di rete. Gli esperti hanno così chiamato questa piattaforma di cyberspionaggio Attor.

Obiettivi

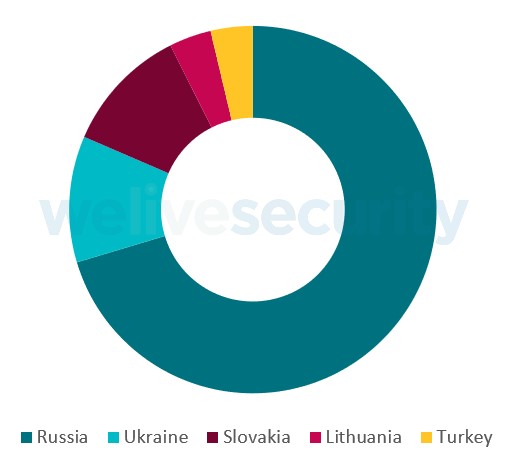

L’operazione di spionaggio di Attor è altamente mirata: siamo riusciti a rintracciare le attività di Attor almeno dal 2013, ma abbiamo identificato solo poche decine di vittime. Ciò nonostante, siamo stati in grado di saperne di più sugli utenti coinvolti analizzando gli artefatti nel malware.

Ad esempio, per riferire le attività del soggetto colpito, Attor monitora i processi attivi acquisendo le schermate delle applicazioni selezionate. Vengono prese di mira solo alcune applicazioni: quelle con sottostringhe specifiche nel nome del processo o nel titolo della finestra.

Oltre ai servizi standard come i browser Web più diffusi, le applicazioni di messaggistica istantanea e i servizi di posta elettronica, l’elenco delle applicazioni mirate contiene numerosi servizi russi.

La conclusione degli esperti di ESET è che Attor si rivolge in modo specifico ai madrelingua russi, ipotesi confermata dal fatto che la maggior parte degli obiettivi si trova in Russia. Altri obiettivi si trovano nell’Europa orientale e includono missioni diplomatiche e istituzioni governative.

Oltre al targeting geografico e linguistico, i creatori di Attor sembrano essere interessati agli utenti preoccupati per la loro privacy.

Attor è configurato per acquisire schermate di applicazioni di crittografia / firma digitale, il servizio VPN HMA, i servizi di posta elettronica con crittografia end-to-end Hushmail e The Bat! e l’utility di crittografia del disco TrueCrypt.

L’uso di TrueCrypt da parte della vittima viene ulteriormente verificato da un’altra routine di Attor che monitora i dischi rigidi collegati al computer infetto e cerca la presenza di TrueCrypt. Se viene rilevato, ne determina la versione inviando un IOCTL al driver TrueCrypt (0x222004 (TC_IOCTL_GET_DRIVER_VERSION) e 0x72018 (TC_IOCTL_LEGACY_GET_DRIVER_VERSION)). Poiché si tratta di codici di controllo specifici di TrueCrypt, non di codici standard, gli autori del malware devono effettivamente comprendere il codice open source del programma di installazione di TrueCrypt. I ricercatori di ESET non hanno mai visto prima questa tecnica utilizzata né è mai stata documentata in altri malware.

Architettura della piattaforma

Attor è costituito da un dispatcher e plug-in caricabili, tutti implementati come librerie a collegamento dinamico (DLL). La prima fase di infezione consiste nel rilasciare tutti questi componenti sul disco e caricare la DLL del dispatcher.

Il dispatcher è il cuore dell’intera piattaforma e funge da unità di gestione e sincronizzazione per i plug-in aggiuntivi. Ad ogni avvio del sistema si inserisce in quasi tutti i processi in esecuzione e carica tutti i plugin disponibili all’interno di ciascuno di questi processi. In via eccezionale, Attor evita l’iniezione in alcuni sistemi e processi relativi ai prodotti di sicurezza.

Tutti i plug-in si affidano al dispatcher per l’implementazione delle funzionalità di base. Anziché chiamare direttamente le funzioni API di Windows, i plug-in usano un riferimento a una funzione di supporto (un dispatcher di funzioni) implementata dalla DLL dispatcher. Il dispatcher di funzioni viene passato ai plugin quando vengono caricati. Poiché i plug-in vengono iniettati nello stesso processo del dispatcher, condividono lo stesso spazio di indirizzi e sono quindi in grado di chiamare direttamente questa funzione.

Le chiamate al dispatcher delle funzioni prendono come argomenti il tipo di funzione e il suo identificatore numerico. Questo sistema rende più difficile analizzare i singoli componenti di Attor senza avere accesso al dispatcher, poiché traduce l’identificatore specificato in una funzione significativa che viene quindi eseguita.

Impronte digitali GSM

Il plug-in più interessante nell’arsenale di Attor raccoglie informazioni sia sui dispositivi modem / telefonici collegati alle unità di archiviazione connesse e sia sui file presenti su queste unità. È responsabile della raccolta di metadati, non dei file stessi, quindi lo consideriamo un plug-in utilizzato per il fingerprinting del dispositivo e probabilmente utilizzato come base per ulteriori furti di dati. Mentre la funzionalità Attor delle unità di archiviazione delle impronte digitali è piuttosto standard, l’impronta digitale dei dispositivi GSM è unica. Ogni volta che un modem o un dispositivo telefonico è collegato a una porta COM, il componente Monitor dispositivo utilizza i comandi AT per comunicare con il dispositivo tramite la porta seriale associata.I comandi AT, noti anche come set di comandi Hayes, furono originariamente sviluppati negli anni ’80 con lo scopo di istruire un modem per comporre, riagganciare o modificare le impostazioni di connessione. Il set di comandi è stato successivamente esteso per supportare funzionalità aggiuntive, sia standardizzate che specifiche del fornitore.

Fonte notizia

blog.eset.it 2019 10 eset-scopre-attor-una-piattaforma-spia-con-curiose-impronte-digitali-gsm